Johdanto:

Kaapattuja käyttäjätilejä pidetään yleisesti yhtenä organisaation suurimmista tietoturvariskeistä. Ensimmäisen asteen tuessa toimivana on pakko yhtyä kantaan. Saan viikottain kyselyitä tietojenkalasteluyrityksistä, joista onneksi vain harva päätyy käyttäjätunnusten kaappaamiseen. Tällöin kuitenkin varautuminen ja nopea reagointi ovat tilanteessa avainasemassa.

Käyn tässä artikkelissa läpi yleisiä toimenpiteitä ja hyviä käytäntöjä, jotka on syytä huomioida Microsoft 365 -käyttäjätilin kaappamisiin reagoitaessa. Ymmärrettävästi tapaukset ovat usein yksilöllisiä, jolloin reagointi ja varsinkin jatkotoimenpiteet voivat vaihdella. Lähtökohtaisesti alkutoimenpiteet ovat kuitenkin jokaisen käyttäjätilin kohdalla samat.

Jaan aiheen kolmeen vaiheeseen, joista keskityn tässä artikkelissa ensimmäiseen.

1) Tilin turvaaminen

2) Tilanteen normalisointi

3) Ennaltaehkäisy ja kehitystyö

Tilin turvaamisella viittaan välittömiin toimiin, joilla pyritään estämään käyttäjätilin väärinkäyttö ja luottamuksellisen/yrityskriittisen tiedon vuotaminen organisaation ulkopuolelle.

Tilanteen normalisoinnilla viittaan toimiin, joilla mahdollistetaan loppukäyttäjän pääsy takaisin tilille ja palautetaan käyttäjätilin toiminnollisuudet normaalille tasolle. Vaiheeseen sisältyy myös tapauksen tarkempi selvitystyö sekä sen laajuuden ja vakavuuden arviointi.

Ennaltaehkäisyllä ja kehitystyöllä viittaan toimiin, joilla pyritään välttämään vastaavan tapahtuminen jatkossa sekä minimoidaan vahingot niin tapahtuessa. Tämän vaiheen toimet päätetään paljolti edellisessä vaiheessa kerättyjen tietojen pohjalta.

Tilin turvaaminen tiivistettynä:

1) Salasanan palauttaminen ja kirjautumisen estäminen

2) Aktiivisten istuntojen terminointi

3) MFA-reset ja sovellussalasanojen poistaminen

4) Sähköpostilaatikon varmistus

5) Riskin arviointi muiden tunnusten osalta

Tilin turvaaminen tarkennettuna:

1) Salasanan palauttaminen ja kirjautumisen estäminen

Ensimmäinen prioriteetti on vaihtaa tilin salasana ja estää sisäänkirjautuminen. Tavoitteena on estää uudet kirjautumiset ja siten uusien aktiivisten istuntojen aukeaminen. Otetaan tilanteesta heti kontrolli lukitsemalla tili kokonaan, kunnes ollaan varmoja toimenpiteiden riittävyydestä. Tili pysyy lukittuna, kunnes toimet tilanteen normalisoinniksi aloitetaan.

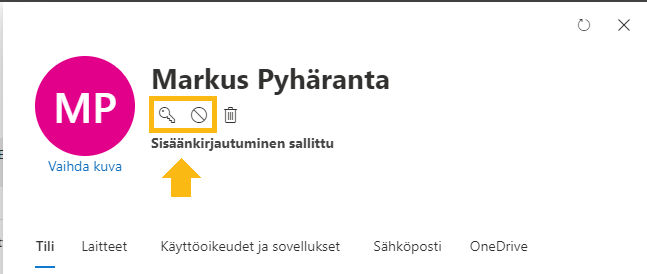

- Salasanareset: https://admin.microsoft.com/ > Käyttäjät > Aktiiviset käyttäjät > valitse käyttäjä > Palauta salasana > Luo salasana automaattisesti > Palauta

- Kirjautumisen esto: https://admin.microsoft.com/ > Käyttäjät > Aktiiviset käyttäjät > valitse käyttäjä > Estä tämä käyttäjä? > Estä käyttäjää kirjautumista > Tallenna muutokset

2) Aktiivisten istuntojen terminointi

Salasanan vaihtaminen ja tilin lukitseminen ei estä pääsyä organisaation resursseihin tililtä välittömästi. Avatut aktiiviset istunnot voivat pysyä auki jopa yli tunnin tilin lukitsemisesta, ellei niitä terminoida manuaalisesti.

A) Office 365:

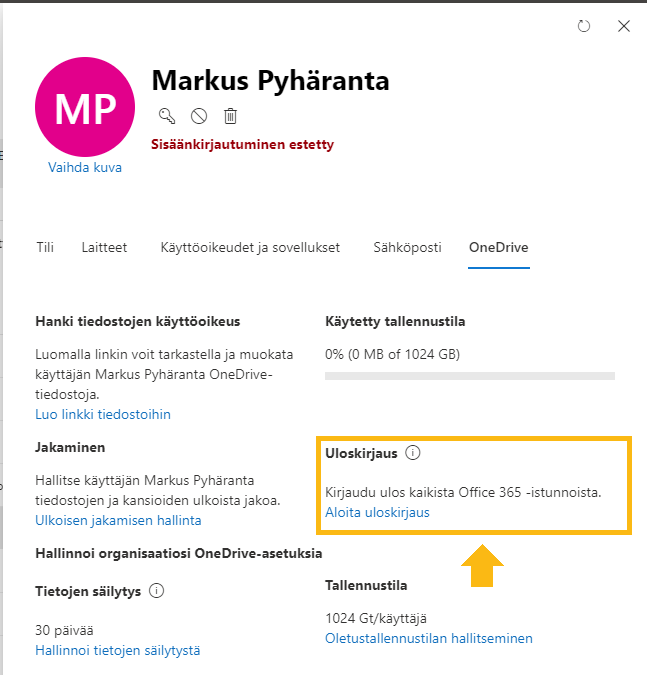

Office 365 -sovellusten ja -palveluiden aktiiviset istunnot voidaan katkaista suoraan Office 365 -hallintakeskuksesta. Tulee kuitenkin huomioida, että muutos ei ole välitön, vaan muutokset tulevat täysilaajuisesti voimaan 15 minuutin sisällä.

- Office 365: https://admin.microsoft.com/ > Käyttäjät > Aktiiviset käyttäjät > valitse käyttäjä > OneDrive > Aloita uloskirjaus

B) Azure AD:

Azure AD:n sovelluksille myöntämien refresh tokeneiden mitätöiminen edellyttää PowerShelliä. Avataan PowerShell korotetuin oikeuksin ja otetaan yhteys Azure Active Directoryyn:

# Yhdistä Azure AD -palveluun Connect-AzureAD

Tallennetaan käyttäjän ObjectID muuttujaan ja mitätöidään sillä myönnetyt refresh tokenit:

# Tallenna AAD-käyttäjän ObjectID muuttujaan

$ObjectID = (Get-AzureADUser -ObjectId "<UserPrincipalName>").ObjectId

# Mitätöi käyttäjälle myönnetyt tokenit

Revoke-AzureADUserAllRefreshToken -ObjectId $ObjectID

C) SharePoint Online:

SharePoint-istunnon terminointi edellyttää myös PowerShelliä. Avataan PowerShell korotetuin oikeuksin ja otetaan yhteys SharePoint Onlineen:

# Asenna SharePoint Online PowerShell -moduli, jos ei asennettuna

Install-Module -Name Microsoft.Online.SharePoint.PowerShell

# Yhdistä SPO-palveluun

Connect-SPOService -URL https://<tenant>-admin.sharepoint.com

Katkaistaan SharePoint Online -istunnot komennolla:

# Mitätöi käyttäjän SPO-istunto Revoke-SPOUserSession -User <UserPrincipalName> -Confirm: $False

3) MFA-reset ja sovellussalasanojen poistaminen

Tilien kaappaus onnistuu MFA:sta huolimatta myös tavallisin tietojenkalastelukeinoin. Käyttäjä saatetaan esimerkiksi ohjata tekaistulle Microsoft 365 -kirjautumissivulle käyttäjätunnusten kaappaamiseksi. Palvelu oikeasti yrittää käyttäjän tunnistautumista Microsoftin palveluihin taustalla, jolloin käyttäjä saa MFA-vahvistuspyynnön tai -koodin esimerkiksi puhelimeensa tekstiviestillä. Käyttäjä syöttää koodin valekirjautumisikkunaan, jolloin sitä käytetään oikeaan palveluun tunnistautumisessa huijareiden toimesta.

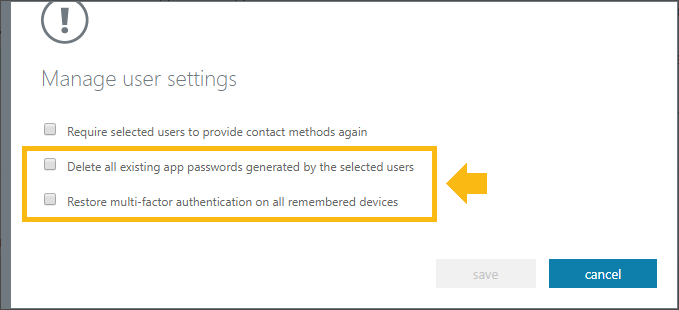

Jos käyttäjällä on jo MFA päällä, on syytä poistaa luotetut laitteet, sovellussalasanat ja terminoida istunnot.

- Office MFA: https://portal.azure.com/#blade/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade/Overview > Users > Multi-Factor Authentication > valitaan käyttäjä > Manage user settings > Restore multi-factor authentication on all remembered devices

- Sovellussalasanat: https://portal.azure.com/#blade/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade/Overview > Users > Multi-Factor Authentication > valitaan käyttäjä > Manage user settings > Delete all existing app password generated by the selected users

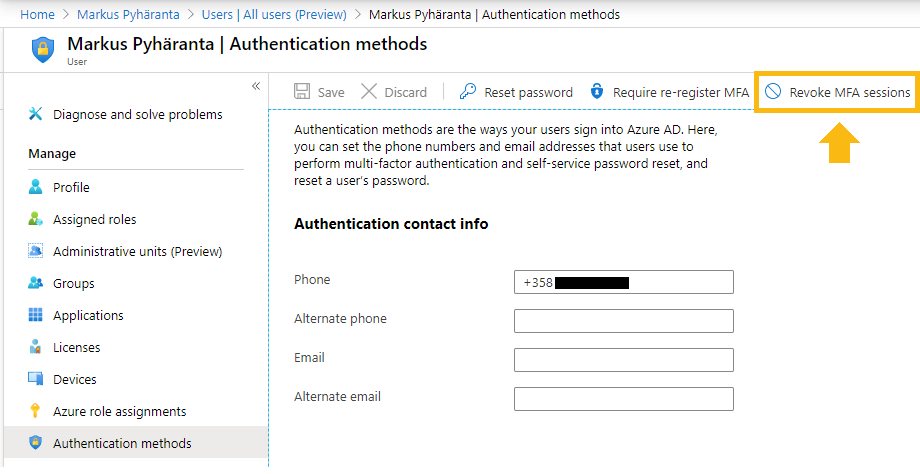

- Azure MFA: https://portal.azure.com/#blade/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade/Overview > Users > valitaan käyttäjä > Authentication methods > Revoke MFA sessions

4) Sähköpostin varmistus

Yleistä käyttäjätilien kaappauksessa on käyttäjän sähköpostilaatikkoon saapuvien viestien edelleenohjaus ulkoiseen osoitteeseen. Vastaavasti kaappaajat saattavat luoda sääntöjä, jotka poistavat käyttäjän postilaatikkoon saapuvia viestejä, jolloin käyttäjä ei esimerkiksi huomaa organisaationsa sisäisiä varoituksia aktiivisista huijauskampanjoista.

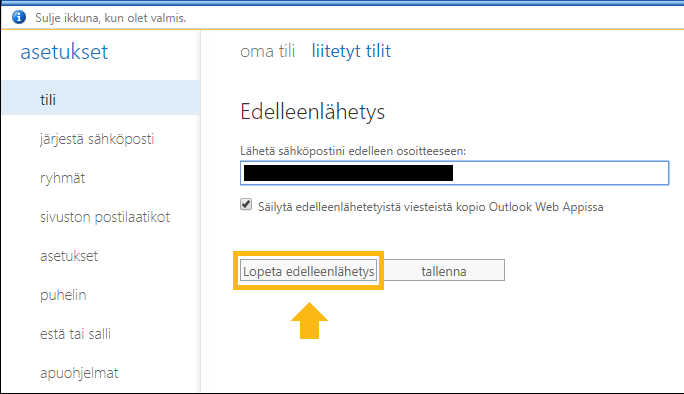

A) Edelleenlähetyksen estäminen

Merkittävin riski sähköpostin kanssa on luottamuksellisten viestien edelleenohjaus ulkoisille vastaanottajille, ja siksi edelleenohjauksen poistaminen pois käytöstä on ensimmäinen sähköpostilaatikon turvaamisessa tehtävä toimi.

- Exchange Online: https://outlook.office365.com/ecp/ > painetaan oikeasta ylälaidasta hallintatilin profiilikuvaketta > Toinen käyttäjä… > valitaan postilaatikko > Tili > Liitetyt tilit > Lopeta edelleenlähetys

Sama voidaan tehdä myös PowerShellissä. Yhdistäminen Exchange Online -palveluun PowerShellissä edellyttää Exchange Online PowerShell -modulin asennuksen.

Asennus tulee tehdä Microsoft Edge- tai Internet Explorer -selaimen kautta: Exchange Online -hallintakeskus > Yhteiskäyttö > Exchange Online PowerShell Module > Määritä > suorita ohjelma > Asenna

Asennuksen jälkeen avataan PowerShell korotetuin oikeuksin ja yhdistetään palveluun:

# Yhdistä Exchange Onlineen Connect-EXOPSSession

Tarkistetaan edelleenohjaukset:

# Tarkista edelleenohjaukset Get-Mailbox -Identity <UserPrincipalName> | Select DeliverToMailboxAndForward, ForwardingAddress, ForwardingSMTPAddress # Poista edelleenohjaukset Set-Mailbox -Identity <UserPrincipalName> -DeliverToMailboxAndForward $false -ForwardingAddress ($null) -ForwardingSMTPAddress ($null)

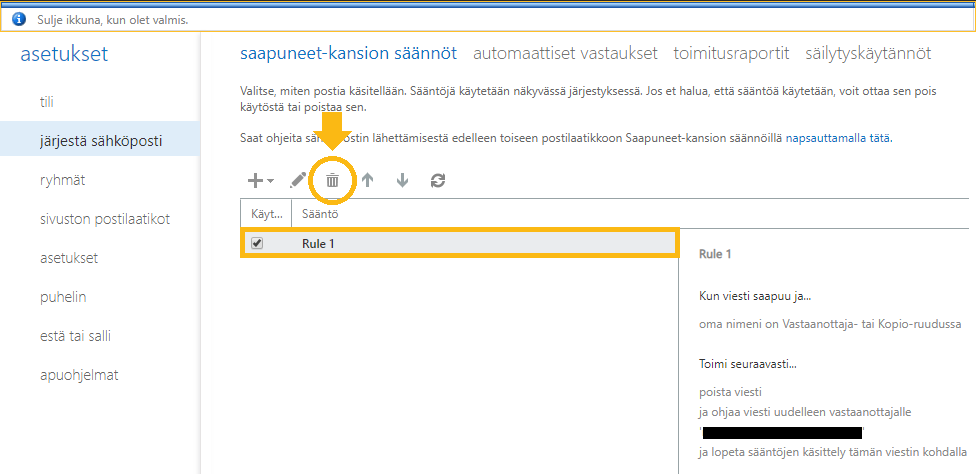

B) Haitallisten kuljetussääntöjen poistaminen

Käyttäjän sähköpostilaatikkoon lisätyt sähköpostin kuljetussäännöt voivat myös toteuttaa edelleen-/uudelleenohjausta tai poistaa käyttäjän postilaatikkoon saapuvia viestejä. Tarkistetaan luodut säännöt Exchange Online -hallintakeskuksesta.

- Exchange Online: https://outlook.office365.com/ecp/ > painetaan oikeasta ylälaidasta hallintatilin profiilikuvaketta > Toinen käyttäjä… > valitaan postilaatikko > Järjestä sähköposti > Saapuneet-kansion säännöt > valitaan haitalliset säännöt > Poista

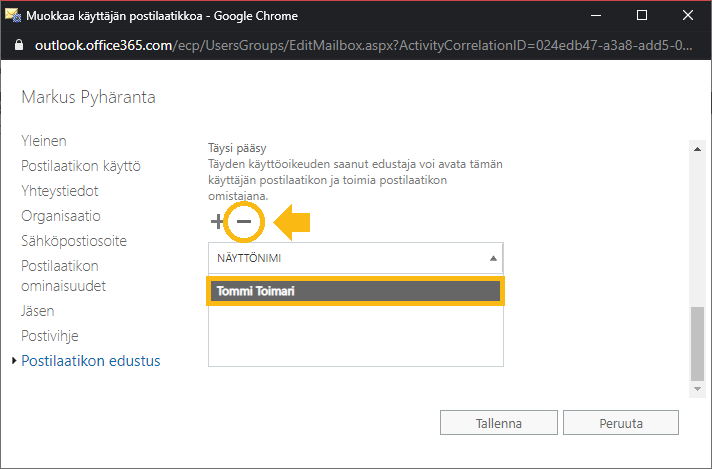

C) Delegaattien poistaminen

Tietojenkalasteluviestejä lähetetään organisaatioille yleensä massoittain, jolloin on epätodennäköistä, että vain yksi organisaation käyttäjistä vastaanottaisi viestin. Jos käyttäjän sähköpostilaatikkoon on lisätty delegaatteja, on se riski, että kaikki tekemämme toimet menevät hukkaan, jos käyttäjän sähköpostiin päästään käsiksi toisen kaapatun Microsoft 365 -tilin kautta. Ja vaikka kyseessä olisikin kohdistettu tietojenkalastelu vain yhtä käyttäjää kohtaan, niin delegaateilla on ollut mahdollisuus nähdä sama saapunut tietojenkalasteluviesti uhrin postilaatikosta.

Tällöin tulee selvittää, ovatko heidänkin tunnuksensa mahdollisesti viestin seurauksena vaaraantuneet. Delegaatteihin kannattaa olla erikseen yhteydessä tilanteen arvioimiseksi. Alustavasti delegaatit on kuitenkin syytä poistaa, jotta uhrin sähköpostilaatikkoon ei päästä enää muiden tilien kautta käsiksi ja riski pienenee.

- Exchange Online: https://outlook.office365.com/ecp/ > Vastaanottajat > Postilaatikot > valitaan postilaatikko > Postilaatikon edustus > valitaan delegaatti > Poista

5) Riskin arviointi muiden tunnusten osalta

Selvitetään yhdessä käyttäjän kanssa, mihin kaikkiin palveluihin on asetettu käyttäjän sähköpostiosoite palautusosoitteeksi. Käyttäjän sähköpostiosoite on todennäköisesti rekisteröity useisiin eri verkkopalveluihin, joihin voi sisältyä palkanlaskujärjestelmiä, erilaisia markkinointi- ja viestintäpalveluita ja niin edelleen. Vaikka talouspuolen järjestelmiin ei päästäisikään käsiksi, niin pelkästään organisaation markkinointipalvelun haltuunotto voi koitua erittäin kalliiksi liiketoiminnan kannalta. Kuvitellaan tilanne, jossa haitallinen taho pääsee lähettämään markkinointipostin sijaan tietojenkalastelulinkkejä organisaation kaikille kontakteille. Millainen vaikutus tapahtuneella olisi organisaation imagoon ja uskottavuuteen?

Resetoidaan salasanat kaikkiin yrityskriittisiin palveluihin ja järjestelmiin, joiden salasanat on mahdollista palauttaa itsepalveluna pelkän sähköpostivahvistuksen kautta. Iso osa palveluista mahdollistaa salasanan palauttamisen “Unohditko salasanasi” -toiminnon kautta. Tällöin vahvistuslinkki salasanan palauttamisesta lähtee suoraan kaappaajan hallussa olleeseen sähköpostilaatikkoon, jonka kautta muiden tilien salasanojen palauttaminen on mahdollista.

Käsittelen artikkelin seuraavassa osassa tilanteen normalisointia, eli miten käyttäjätili palautetaan käyttökuntoon, ja miten tilanteesta on syytä edetä näiden ensimmäisten kriittisten vaiheiden jälkeen.