BitLocker

BitLocker on Windows 10:n mukana tuleva tallennustilan salausohjelma. Tavoitteena on suojata koko kiintolevyn sisältö salaamalla levy. Levyn salaus puretaan joka kerta käynnistymisen yhteydessä, kun erillinen salausavain (esim. salasana tai PIN-koodi) on syötetty ja salataan uudelleen, kun tietokone sammutetaan.

Monissa moderneissa tietokoneissa, varsinkin yrityspuolella, on erillinen TPM-piiri (Trusted Platform Module), joka lisää levynsalauksen suojausta. TPM estää levyn siirtämisen toiseen tietokoneeseen, sillä salausavaimet on tallennettu kyseiseen piiriin. Tällöin vaikka käyttäjän salasana tai PIN-koodi muurrettaisiinkin, niin se tulisi tehdä suoraan kyseisen koneen pre-boot ympäristössä, eli ei toisella koneella, eikä bootattuna mihinkään käyttöjärjestelmään. TPM myös suojaa sanakirja-/sanalistalistahyökkäyksiltä.

BitLockeria voidaan kuitenkin käyttää ilman TPM-piiriä, jolloin salausavaimet tallennetaan TPM:n sijasta ulkoiselle USB-muistille tai itse kiintolevylle salasanasuojattuna.

Tässä artikkelissa otan BitLockerin koko levyn salauksen käyttöön ThinkPad T480 kannettavalle käyttäen TPM-piiriä ja PIN-koodia.

Tekniset tiedot

Lenovo ThinkPad T480:

- i5-8250U (4 core, 8 thread, 1,6 – 3,4 GHz)

- 8 GB RAM

- 256 Gt SSD (M.2 PCIe NVMe Opal2)

- TPM 2.0 -turvapiiri (TCG-sertifioitu)

- Windows 10 Pro (1803)

Alustavat valmistelut

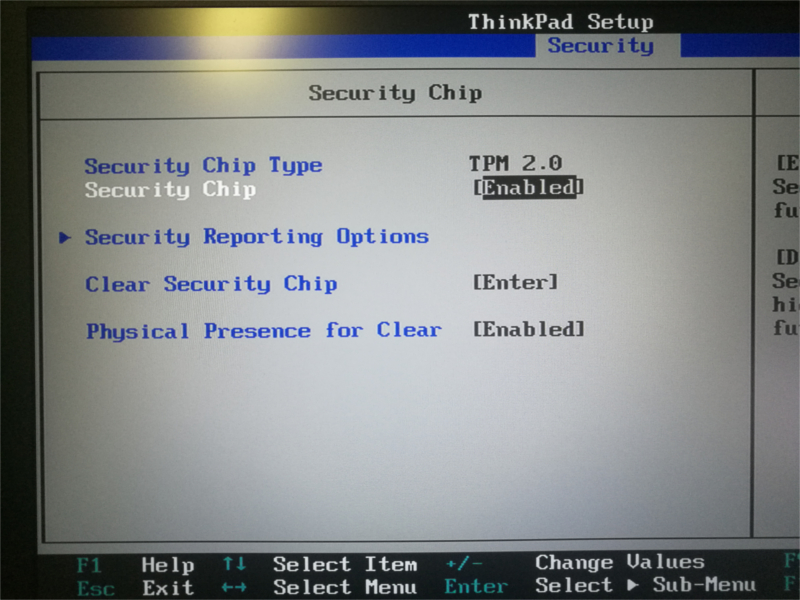

Ensiksi tarkistin, että ThinkPadin TPM-piiri on otettu käyttöön. Käynnistyksen yhteydessä painelin Enter, kunnes pääsin valikkoon, josta valitsin BIOS Setup painamalla F1.

BIOS:issa navigoin Security > Security Chip. Tarkistin, että TPM-piiri on tilassa “Enabled“. BitLocker vaatii vähintään TPM version 1.2, joten tarkistin version samalla. Koneessa oli TPM 2.0.

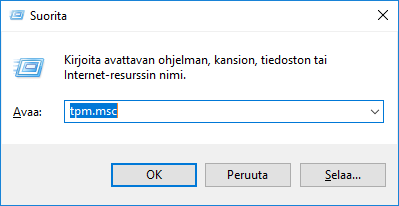

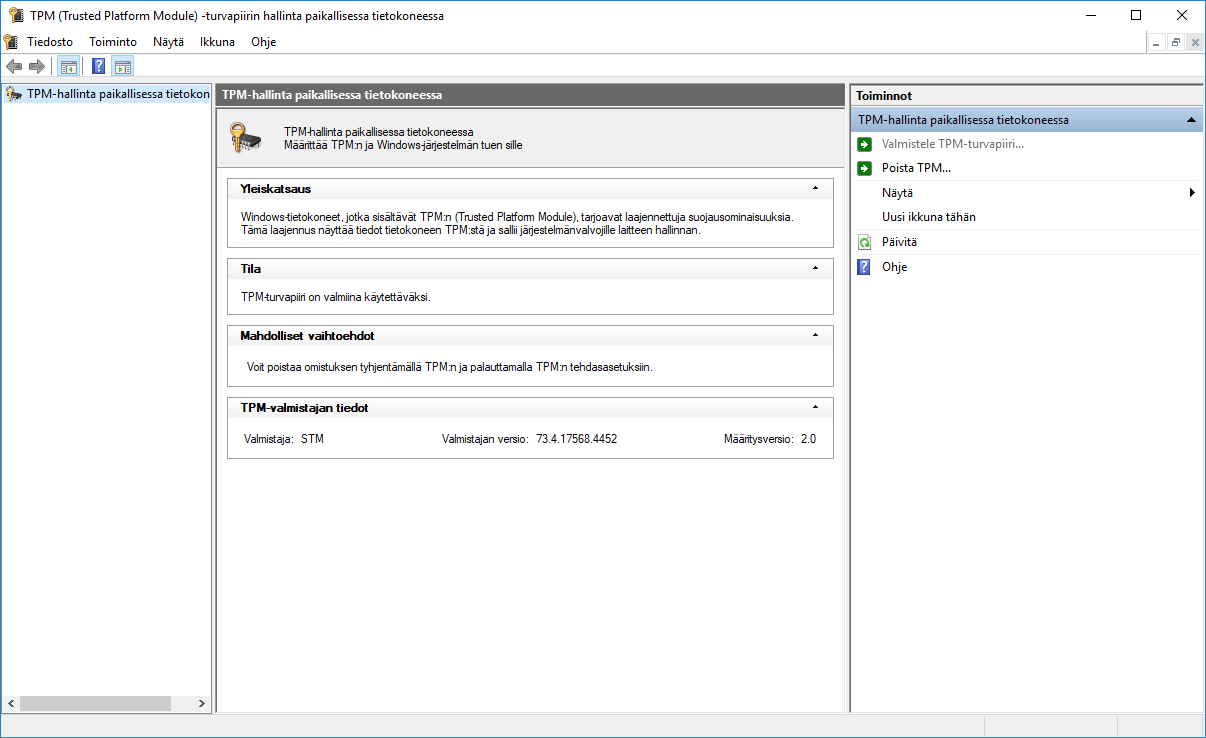

Boottasin Windowsiin, jossa varmistin, että Windowsin havaitsema versio vastaa BIOS:issa näkynyttä.

Painoin Win + R ja syötin ohjelman tpm.msc

Sieltä näkyi, että TPM:n määritysversio oli 2.0.

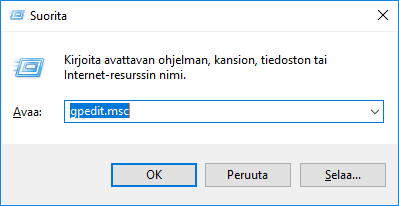

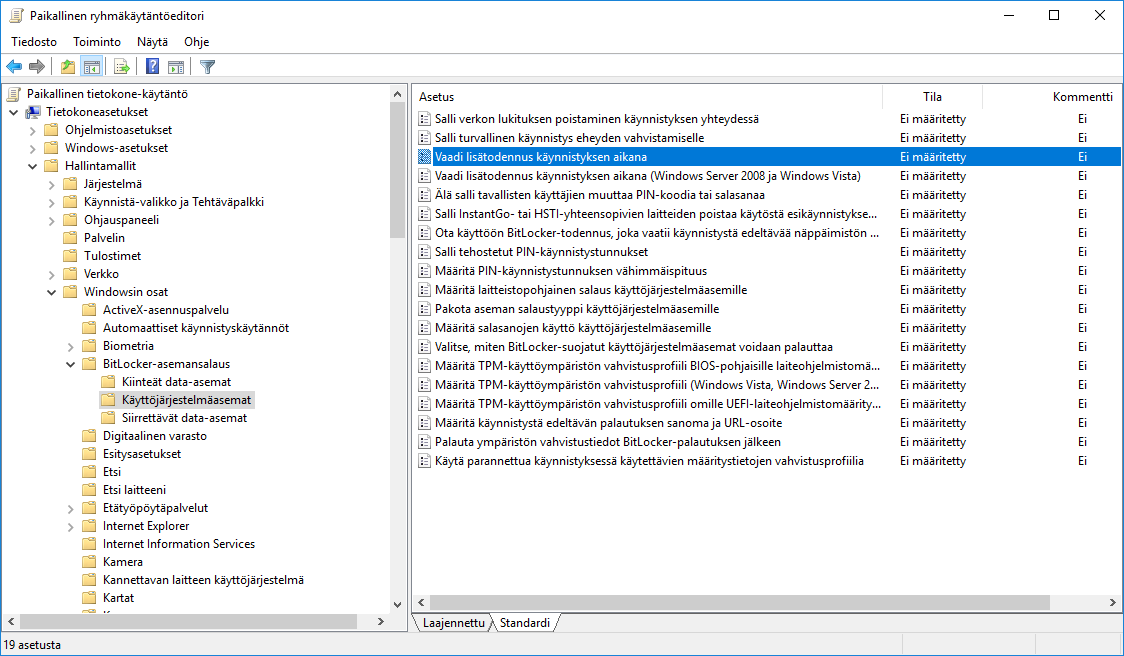

Seuraavaksi avasin paikallisen GroupPolicy Editorin painamalla Win + R ja syöttämällä ohjelman gpedit.msc. Siellä määrittelin TPM-piirin käytettäväksi BitLockerin kanssa.

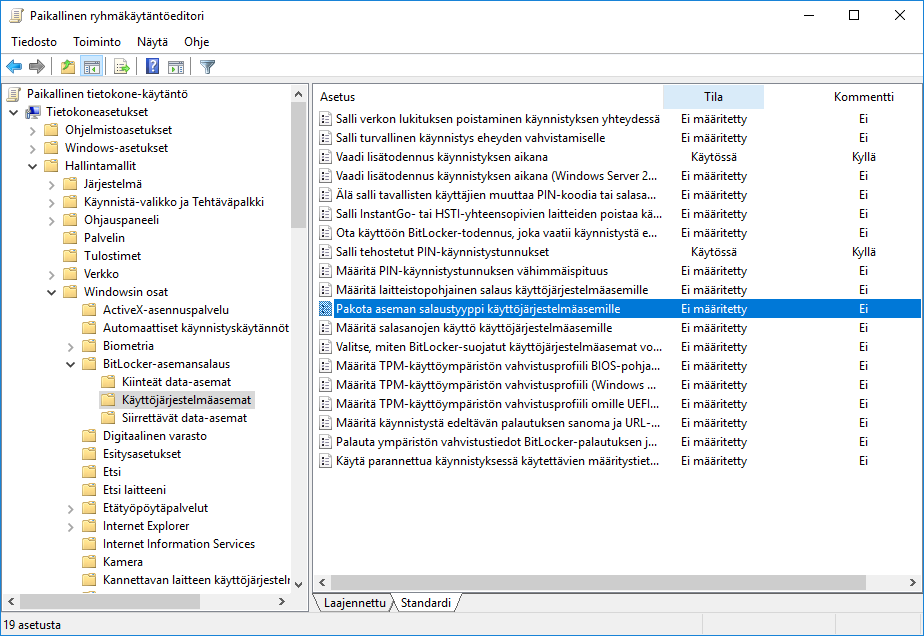

Navigoin Tietokoneasetukset > Hallintamallit > Windowsin osat > BitLocker-asemansalaus > Käyttöjärjestelmäasemat

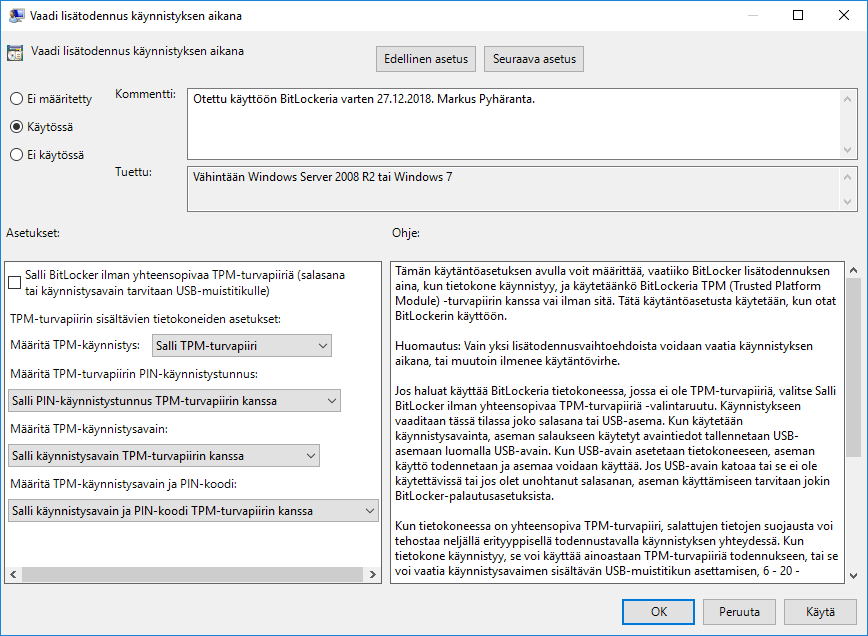

Otin käyttöön asetuksen “Vaadi lisätodennus käynnistyksen aikana“, sekä lisäsin siihen kommentin, josta selviää muutoksen syy.

Poistin täpän ruudusta “Salli BitLocker ilman yhteensopivaa TPM-turvapiiriä (salasana tai käynnistysavain tarvitaan USB-muistitikulle)“. Jos taas haluaisin käyttää BitLockeria ilman TPM-piiriä, niin tuon asetuksen täytyy olla päällä.

Painoin Käytä ja sitten OK.

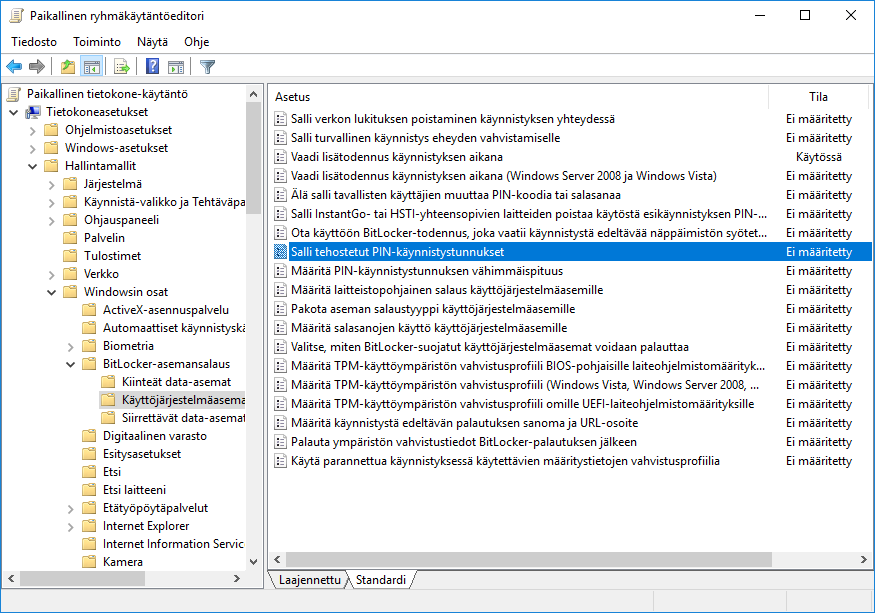

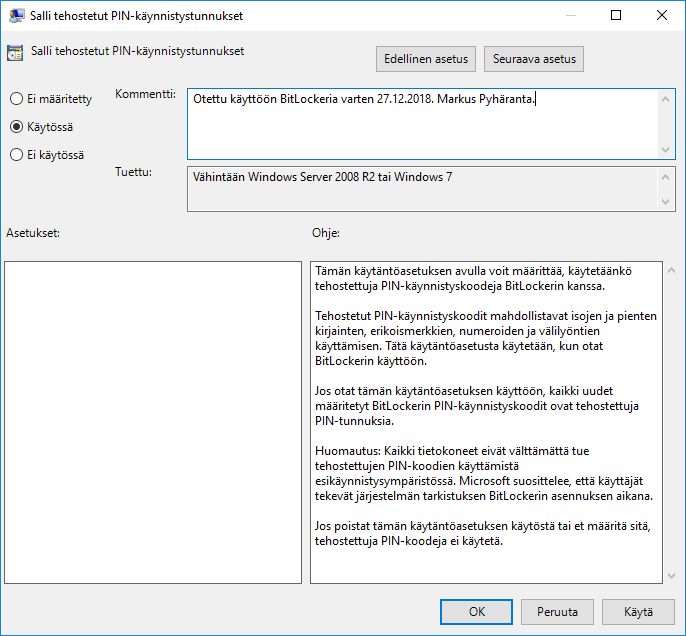

Haluan käyttää TPM + salasana yhdistelmää tunnistautumiseen. Oletuksena BitLocker tarjoaa TPM-piirin kanssa kuitenkin vain maksimissaan 20 numeroisen PIN-koodin vaihtoehdoksi. Sen saa kuitenkin muutettua kirjaimiakin sallivaksi salasanaksi ottamalla käyttöön GroupPolicy-asetuksen “Salli tehostetut PIN-käynnistystunnukset“.

Laitoin kyseisen asetuksen päälle kommentin kera. Tallensin taas muutokset painamalla ensin Käytä ja sitten OK.

Nyt PIN-koodin pitäisi kelpuuttaa numeroiden lisäksi, pieniä ja isoja kirjaimia, erikoismerkkejä sekä välilyöntejä. Asetus ei kuitenkaan muuta PIN-koodin maksimipituutta, joka on 20!

Lopuksi määrittelin vielä salauksen vahvuuden ja pakotin BitLockerin suorittamaan koko levyn salauksen, eikä vain käytetyn tilan salausta.

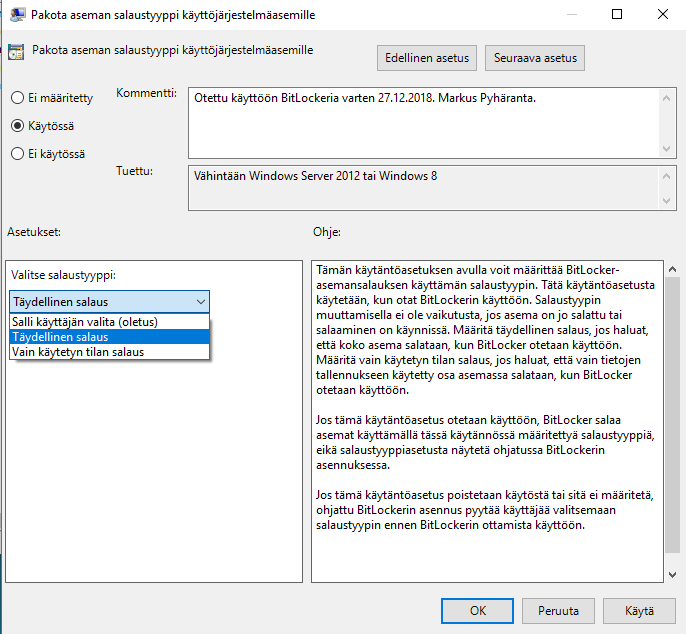

Muokkasin asetusta “Pakota aseman salaustyyppi käyttöjärjestelmäasemille“.

Laitoin täpän valintaan “Käytössä” ja salaustyypiksi “Täydellinen salaus“.

Tallensin muutokset painamalla Käytä ja sitten OK.

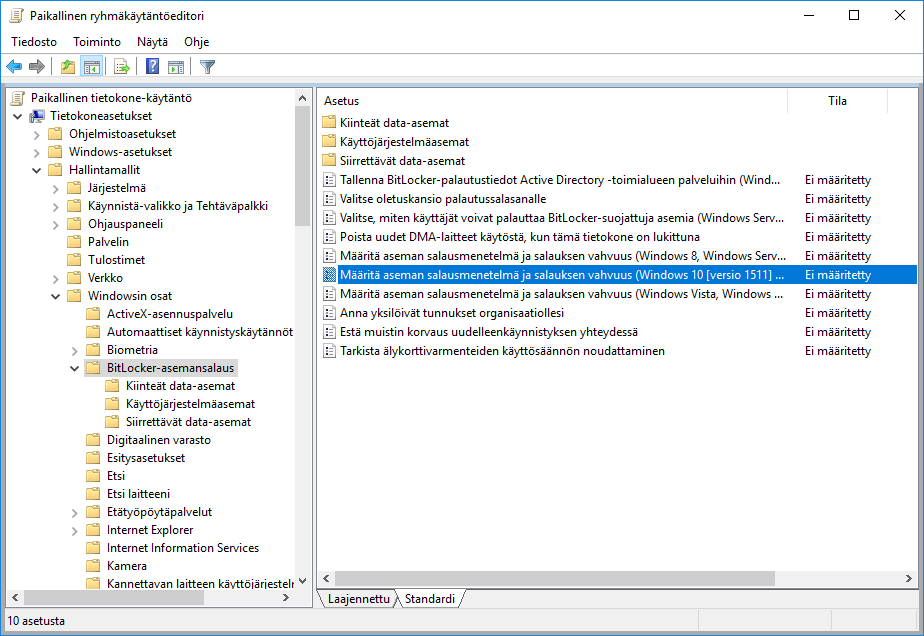

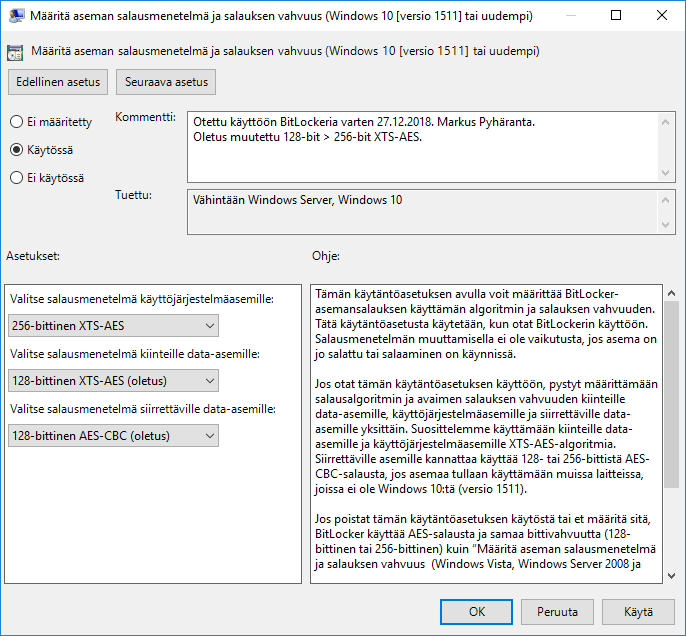

Oletuksena BitLocker käyttää 128-bittistä XTS-AES -salaustyyppiä. Itse vaihdoin salauksen 256-bittiseksi navigoimalla: Tietokoneasetukset > Hallintamallit > Windowsin osat > BitLocker-asemansalaus ja muokkaamalla asetusta “Määritä aseman salausmenetelmä ja salauksen vahvuus (Windows 10 [versio 1511] tai uudempi)“.

Otin asetuksen käyttöön ja vaihdoin käyttöjärjestelmäasemien salausmenetelmäksi “256-bittinen XTS-AES“.

Tallensin muutokset painamalla Käytä ja sitten OK.

BitLocker-salauksen käyttöönotto

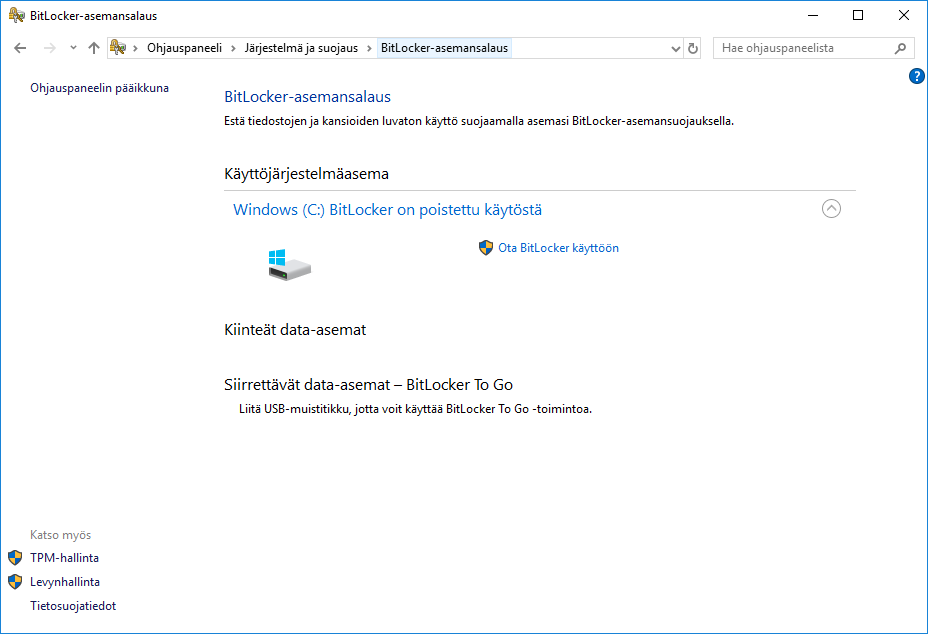

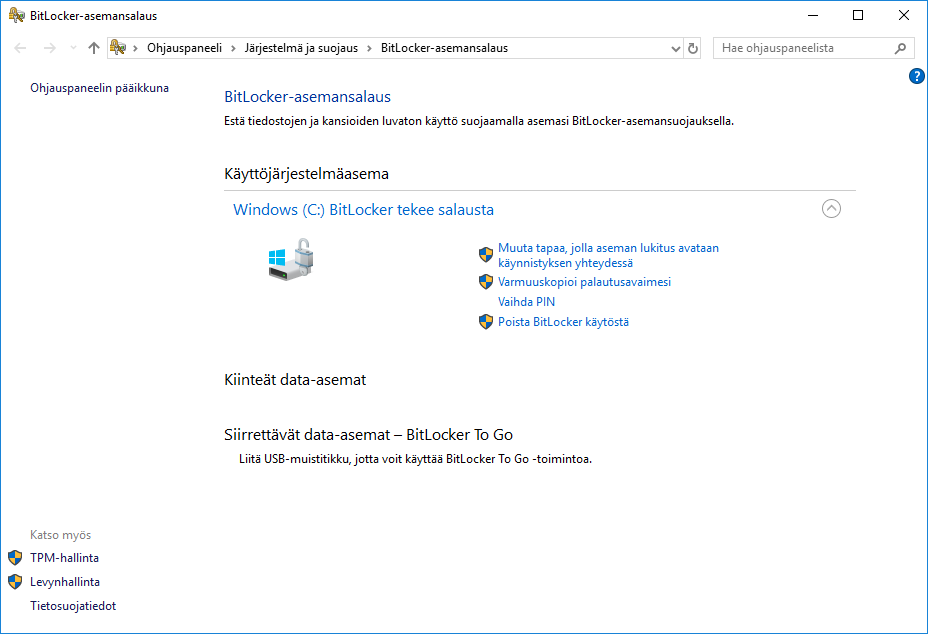

Menin Ohjauspaneeliin ja navigoin: Järjestelmä ja suojaus > BitLocker-asemansalaus. Painoin “Ota BitLocker käyttöön“.

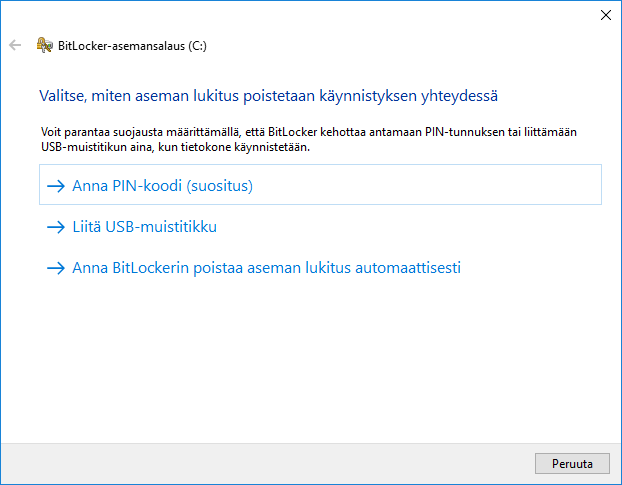

BitLocker tarkisti nopeasti, että tietokoneeni vastaa sen järjestelmävaatimuksia. Sen jälkeen se tarjosi tunnistautumisvaihtoehdot.

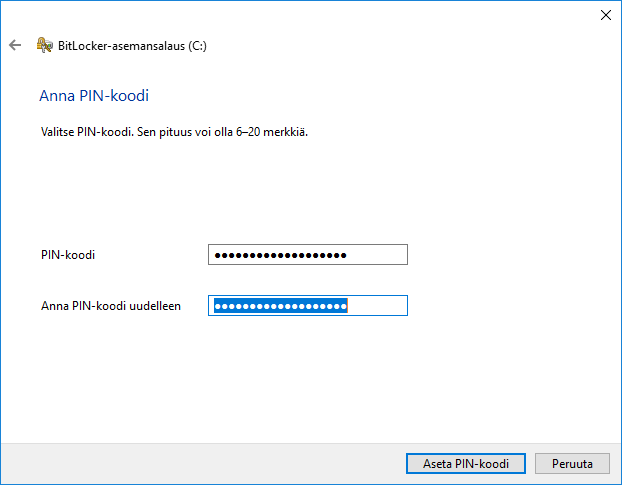

Valitsin “Anna PIN-koodi“, jonka jälkeen syötin haluamani PIN-koodin. Tämä täytyy ottaa talteen!

HUOM! Kuten myöhemmin tästä artikkelista selviää, BitLockerin PIN tukee ääkkösiä ja erikoismerkkejä, mutta pyytäessään PIN-koodia salauksen purkamisen yhteydessä, ainoastaan en-us -näppäinasettelu toimii! Et siis välttämättä pysty kovin helposti syöttämään tiettyjä merkkejä.

Painoin “Aseta PIN-koodi“.

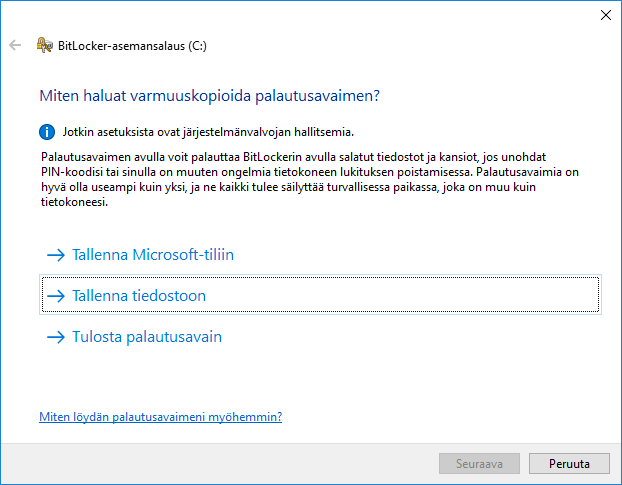

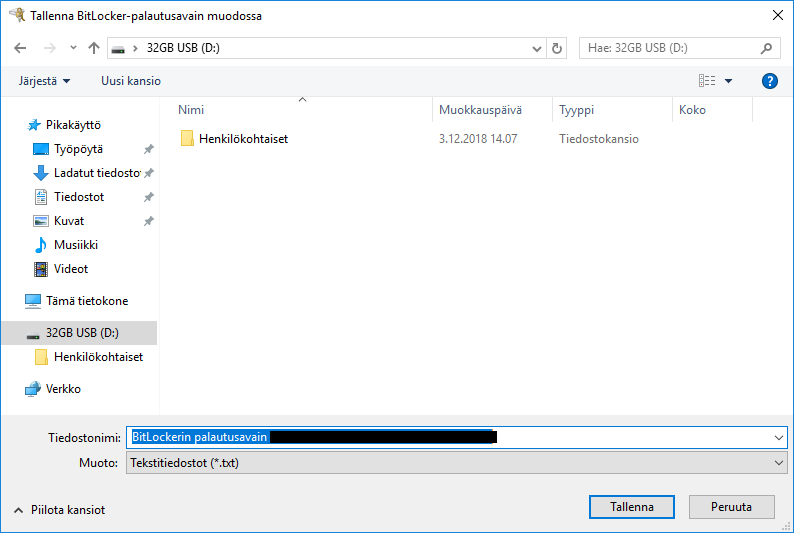

Seuraavassa vaiheessa minun tuli varmuuskopioida palautusavain. Valitsin vaihtoehdon “Tallenna tiedostoon“.

Palautusavainta ei voi tallentaa samalle levylle, jolle on salausta suorittamassa. Itse tallensin avaimen muistitikulle, josta kopion sen vielä erikseen toisen tietokoneeni kiintolevylle. Palautusavain tallentuu tavallisena .txt-tekstitiedostona ja se tulee tallentaa vähintään kahteen eri paikkaan! Jos PIN-koodi unohtuu, eikä palautusavain ole tallessa, niin on kusessa.

Painoin “Seuraava“.

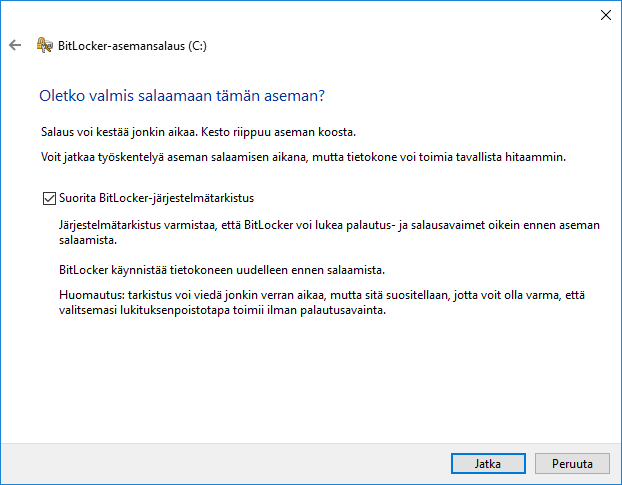

Seuraavassa vaiheessa jätin täpän ruutuun “Suorita BitLocker-järjestelmätarkistus” ja painoin “Jatka“. Tällöin PIN-koodin tai palautusavaimen toimivuus testataan, ennen kuin levyn salaaminen oikeasti aloitetaan.

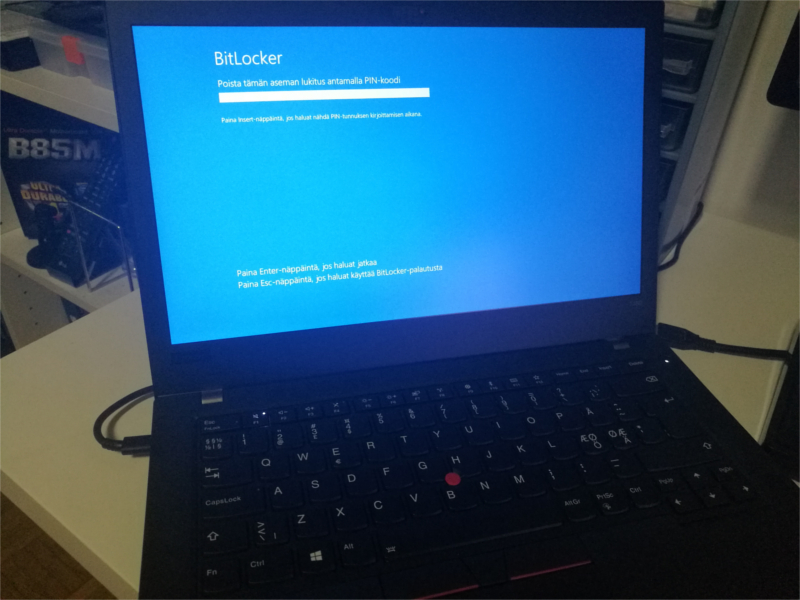

BitLocker vaati tietokoneen uudelleenkäynnistyksen.

Tietokoneen käynnistyessä uudelleen, BitLocker vaati PIN-koodia. Syötin asettamani PIN-koodin useasti, mutta BitLocker väitti sen olevan väärin. Tajusin, että suomenkielinen näppäinasettelu ei toimi pre-boot-ympäristössä. Tämä ei kuitenkaan ollut ongelma, sillä kyseinen merkki oli saatavilla myös siinä englanninkielisessä asettelussa (en-us), jota BitLocker käyttää.

Sain BitLockerin auki ja pääsin Windowsiin. Levyn salaamisen pitäisi alkaa, mutta mitään näkyvää ei tapahtunut. Menin BitLockerin hallintaan, josta näin, että käyttöjärjestelmälevy oli tilassa “BitLocker tekee salausta“.

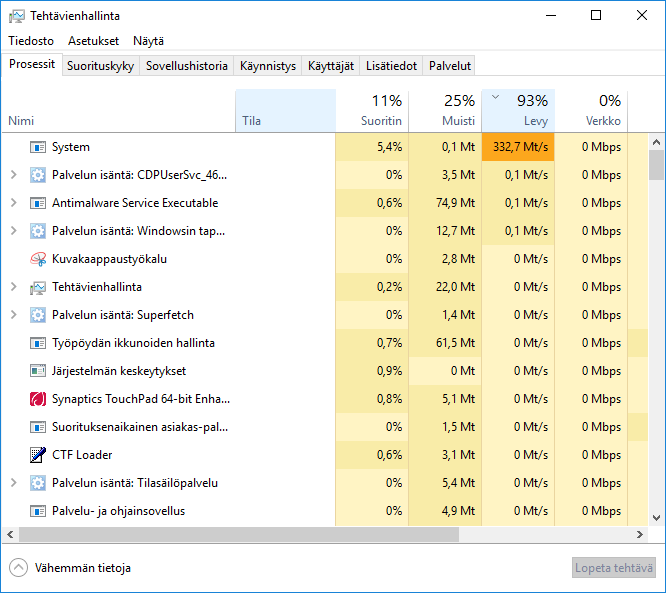

Huomasin myös tehtävienhallinnasta, että levyn käyttö oli ahkeraa. Salaus tapahtuu siis taustalla, eikä mitään statusta visualisoida.

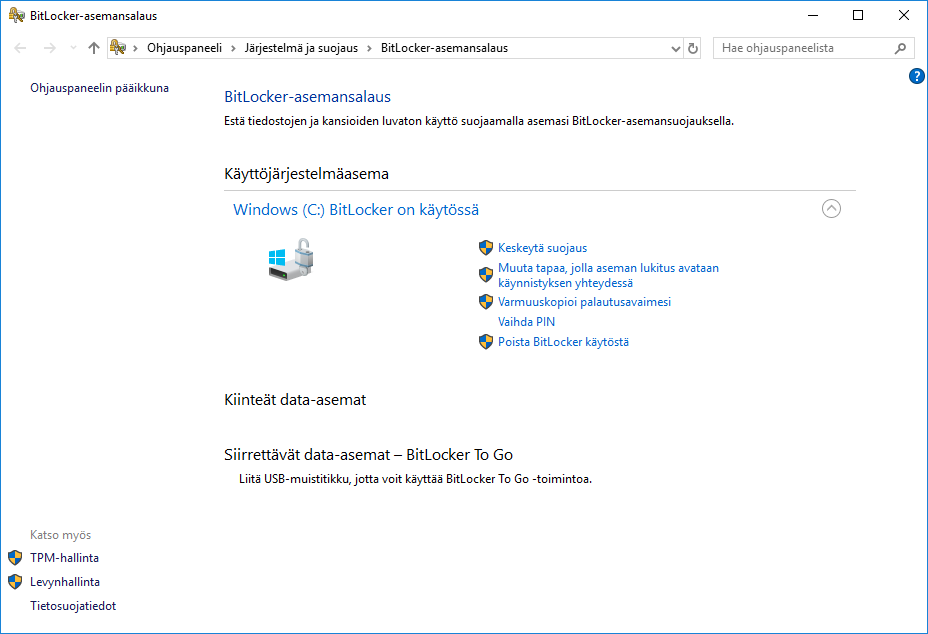

Odottelin, kunnes BitLockerin hallinnassa levyn kohdalla luki “BitLocker on käytössä“.

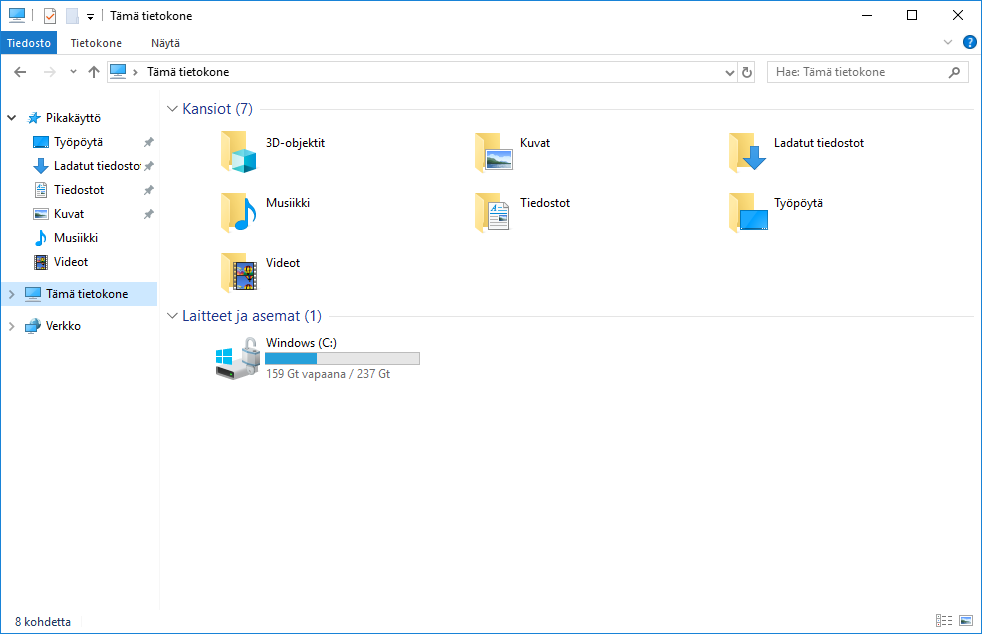

BitLocker-suojatun kiintolevyn tunnistaa myös siitä, että levyn kuvakkeen päällä on lukko:

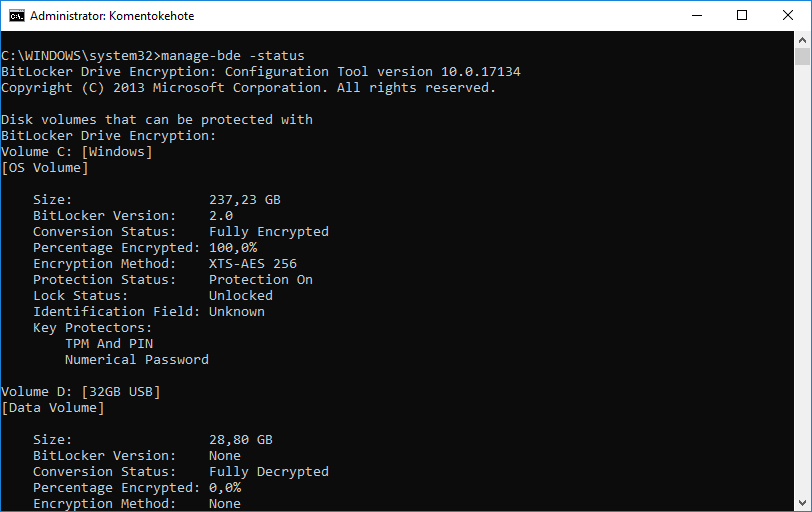

Tarkistin vielä komentokehotteessa (cmd.exe), että salauksen asetukset ovat varmasti oikein.

Ajoin komennon:

manage-bde -status

Käyttöjärjestelmälevyni tila oli “Fully Encrypted” ja prosentuaalinen osuus “100%“. Salaustyyppi oli “XTS-AES 256“, ja avaimen suojaukset “TPM ja PIN“, kuten olin määritellyt.

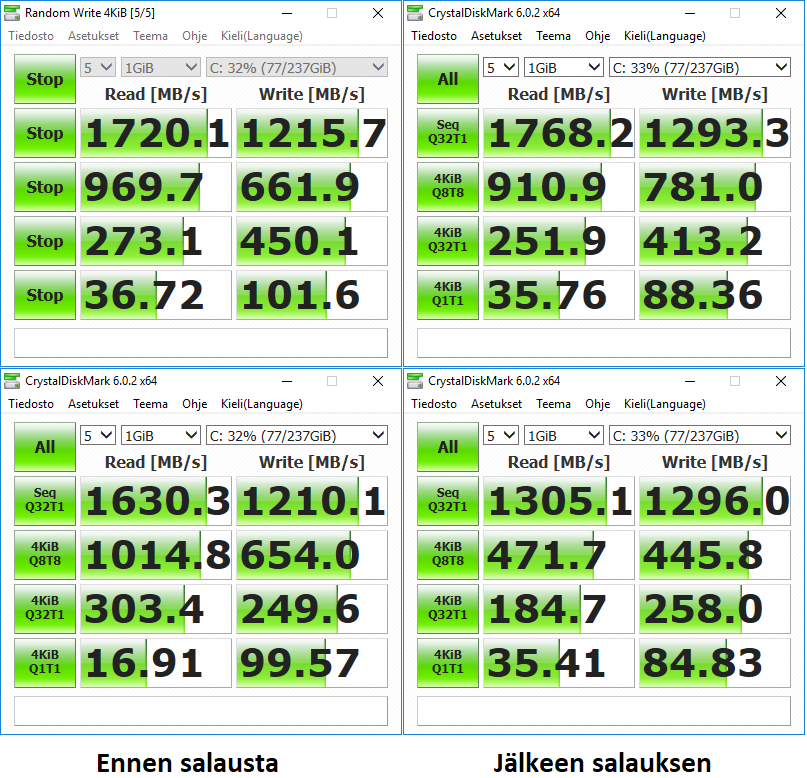

Homma oli tältä erää selvä. Testasin CrystalDiskMarkilla vähän nopeuseroja ennen salausta ja salauksen jälkeen:

Tulokset vaihtelivat puolelta toiselle, mutta merkittävää eroa nopeuksiin ei BitLockerista koidu. Microsoft toteaa itsekin seuraavasti:

Generally it imposes a single-digit percentage performance overhead.

Lähteet:

manage-bde. URL: https://docs.microsoft.com/en-us/windows-server/administration/windows-commands/manage-bde

Group Policy settings. URL: https://docs.microsoft.com/en-us/windows/security/information-protection/bitlocker/bitlocker-group-policy-settings

Kiitos!

Sain enemmän tietoa kuin tarvitsin.

😀