Johtanto:

Tämä on jatkoa edelliselle artikkelille, jossa käsittelin Microsoft 365 -käyttäjätilin kaappaamiseen reagointia tilin turvaamisen näkökulmasta: https://markuspyharanta.com/2020/05/26/microsoft-365-kayttajatilin-kaappaamiseen-reagointi-tilin-turvaaminen/

Käsittelin tekstissä niitä kriittisiä ensimmäisiä toimia, joilla käyttäjätilien kaappaamiseen tulisi reagoida, eli toimia, joilla käyttäjätilin väärinkäyttö pysäytetään ja estetään luottamuksellisen tiedon vuotaminen organisaation ulkopuolelle.

Keskityn tässä artikkelissa tilanteen normalisoimiseen, eli vaiheisiin, joilla varmistetaan toiminnan jatkuvuus ja minimoidaan vahingot.

Tilanteen normalisointi tiivistettynä:

1) Tiedotus

2) Käyttäjätilin toimintojen palautus

3) Opastus

4) Lokitietojen analysointi ja uhan laajuuden tutkinta

Tilanteen normalisointi tarkennettuna:

1) Tiedotus

Kohdennettu tietojenkalastelu on huomattavasti harvinaisempaa kuin tietojenkalastelulinkkien lähettämäinen massoittain. Siksi on aina syytä olettaa, että myös muut organisaation käyttäjät ovat todennäköisesti saaneet saman huijausviestin. Organisaation sisäinen tiedottaminen on tärkeää vahinkojen ja tilanteen laajuuden minimoimiseksi.

Viestintätapaa kannattaa harkita, sillä tilien kaappaajat harvoin lukitsevat uhrejaan ulos tileiltä, koska he haluavat pysyä huomaamattomina mahdollisimman pitkään. He tyypillisesti kuitenkin luovat käyttäjän sähköpostilaatikkoon sääntöjä, jotka esimerkiksi poistavat sinne saapuvia viestejä. Tästä syystä kannattaa harkita organisaation sisäistä tiedottamista uhasta useamman kanavan kautta. Muuten on hyvin todennäköistä, etteivät uhrit tule saamaan varoitusviestejä sähköpostitse toimitettuna.

Tiedotuksen osalta kannattaa myös harkita organisaation ulkopuolisten tahojen varoittamista. Käyttätilin kaappaus on nykyään lähes poikkeuksetta seurausta käyttäjätunnusten syöttämisestä sähköpostitse saapuneen viestin tietojenkalastelulinkkiin. Tämä johta domino-efektiin, jossa samoja tietojenkalasteluviestejä roskapostitetaan kaapatun tilin kontakteille.

Kaapatun tilin lähettämät viestit paljastavat, missä laajuudessa huijausviestejä ja tietojenkalastelulinkkejä on lähetetty tilin kontakteille. Vaikka huijausviestit kaapatulta tililtä eivät olekaan tarkoituksellista toimintaa, antavat ne silti erittäin huonon kuvan kumppaniorganisaatiolle ja asiakasyrityksille, jolloin organisaation maine kärsii. Jos tiliä on käytetty kohdennettujen huijausyritysten levittämiseen, on tiedotus aiheesta helpompaa. Sen sijaan ihan kaikkien vastaanottajien varoittaminen tilin sähköpostilaatikosta lähetetystä massapostista onkin haastavampaa.

2) Käyttäjätilin toimintojen palautus

A) Vapautetaan käyttäjätili sähköpostilähetyksen estolistalta

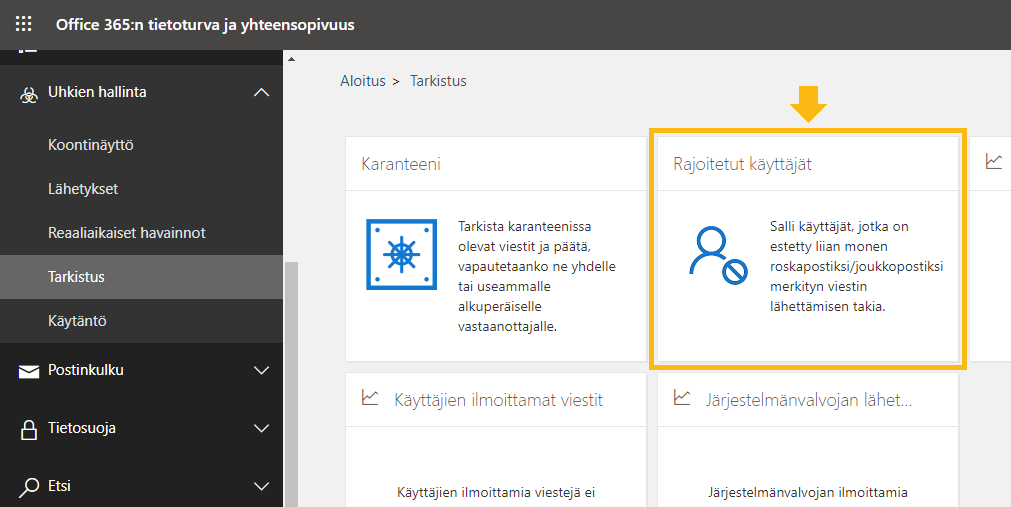

Jos käyttäjän tiliä on käytetty huijausviestien lähettämiseen, on hyvin mahdollista, että tilin sähköpostilaatikko on joutunut Office 365:ssä estolistalle. Asia voidaan tarkistaa Office 365:n tietoturva ja yhteensopivuus -hallintakeskuksesta.

- Käyttäjän vapauttaminen sähköpostilähetyksen estolistalta: https://protection.office.com/ > Uhkien hallinta > Tarkistus > Rajoitetut käyttäjät > valitaan käyttäjä > Vapauta käyttäjä > Seuraava > Vapauta käyttäjä > Kyllä

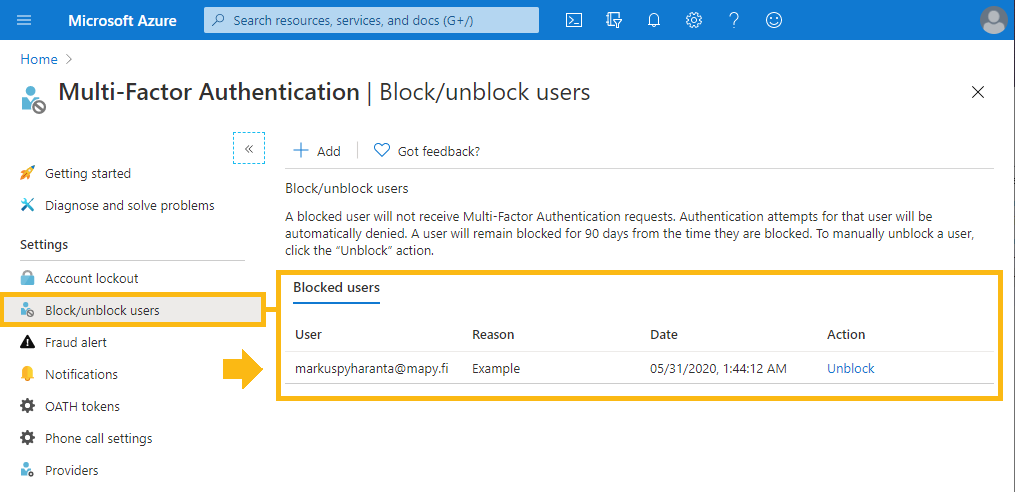

B) Vapautetaan käyttäjätili MFA-estolistalta

Jos käyttätilillä oli MFA käyttöönotettuna kaappauksesta huolimatta, on tili voinut päätyä MFA:n estolistalle. Tällöin käyttäjätili ei saa MFA-vahvistuksia, vaan kirjautuminen estetään täysin. MFA-esto on täysin erillinen Microsoft 365 -hallintakeskuksesta tehdystä kirjautumisestosta. Tili voi mennä väliaikaisesti lukkoon, jos MFA-vahvistusta on yritetty virheellisesti liian monta kertaa. MFA-esto voidaan tarkistaa ja tarvittaessa poistaa Azure Active Directorysta.

- Käyttäjän vapauttaminen MFA-estolistalta: https://portal.azure.com/#blade/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade/Overview > Security > MFA > Block/unblock users > Unblock > OK

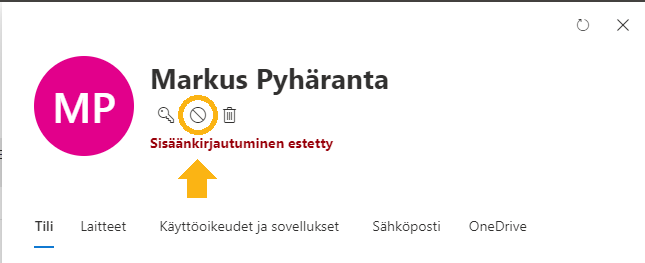

C) Kirjautumisen salliminen

Käyttäjätilin kirjautuminen voidaan taas sallia, kun ensimmäisessä kirjoituksessani kuvatut tilin turvaavat toimenpiteet on tehty ja tilin toiminnollisuudet on palautettu sähköpostin lähettämisen sekä MFA-tunnistautumisen osalta.

- Kirjautumisen salliminen: https://admin.microsoft.com/ > Käyttäjät > Aktiiviset käyttäjät > valitse käyttäjä > Poistetaanko tämän käyttäjän esto? > poistetaan valinta “Estä käyttäjää kirjautumista” > Tallenna muutokset

3) Opastus

Laajempi tietoturvakoulutus kuuluu uhkien ennaltaehkäisyyn ja kehitystyöhön, enkä siten perehdy siihen tässä. Tässä vaiheessa on kuitenkin tärkeää yksilöidysti opastaa käyttäjää ja vastata tämän kysymyksiin. Varmistetaan, ettei sama tule toistumaan ainakaan hänen kohdallaan uudelleen. Selitetään, mitä tapahtui, miksi niin tapahtui ja miten hänen tulee toimia jatkossa.

Itse hoidan tämän vaiheen aina etäyhteydellä ja puhelimitse, sillä viesti ei välity samaan tapaan kirjallisesti sähköpostilla. Samalla varmistetaan, että käyttäjä varmasti pääsee nyt kirjautumaan kaikkiin palveluihin ja pystyy jatkamaan töitään ikään kuin mitään ei olisi tapahtunutkaan. Käytännössä siis normalisoidaan tilanne kyseisen käyttäjän osalta.

4) Lokitietojen analysointi ja uhan laajuuden tutkinta

Tilanne on jo normalisoitu yksittäisen käyttäjän osalta, mutta toimenpiteet eivät lopu siihen. Uhan laajuutta ei vielä ole selvitetty, ja kysymyksiä on monia:

- Ehdittiinkö käyttäjätilille kirjautua ulkopuolisista IP-osoitteista?

- Montaako käyttäjätiliä tilanne koskee?

- Mitä sähköpostiviestejä on edelleenohjattu organisaation ulkopuolelle?

- Minkä luonteisiin tiedostoihin on voitu päästä käsiksi?

- Mitä tiedostoja on ladattu paikallisesti talteen?

- Mitkä ovat taloudelliset ja operatiiviset riskit ylempien tietojen pohjalta?

- Tuleeko tehdä rikosilmoitus?

Tuossa on listattuna vain pieni osa kysymyksistä, joihin tarvitaan vastauksia. Selvitystyön laajuus ja kohteet ovat tapauskohtaista, enkä siten voi antaa suoria vastauksia siihen, mitä tulee tarkistaa ja kuinka laajasti. Voin kuitenkin näyttää, mistä vastauksia voidaan etsiä Microsoft 365:ssä.

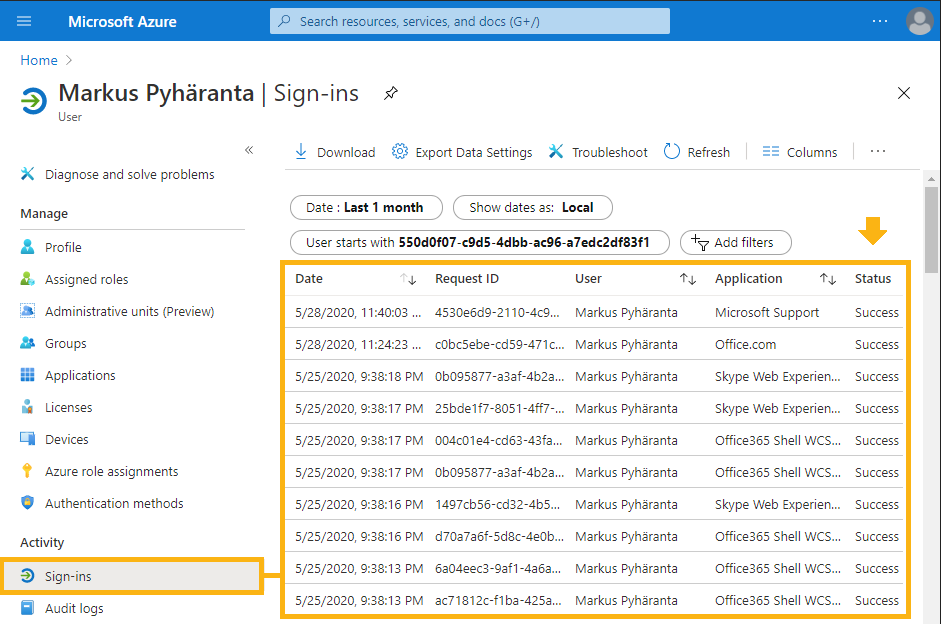

A) Kirjautumislokien analysointi

Käyttäjätilin kirjautumisyrityksiä voidaan seurata Azure Active Directorysta. Sieltä nähdään, milloin kirjautuminen tapahtui, minkä käyttäjän toimesta, minkä sovelluksen toimesta, kirjautumisen onnistuminen/epäonnistuminen, kirjautumisen IP-osoite ja maantieteellinen sijainti.

- Kirjautumisloki: https://portal.azure.com/#blade/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade/Overview > Users > valitaan käyttäjä > Sign-ins

Kirjautumislokeista kannattaa pääasiassa kiinnittää huomiota IP-osoitteisiin ja sijaintiin. Muutokset kyseisissä tiedoissa todennäköisesti paljastavat ajankohdan, jolloin tiliä väärinkäytettiin ensimmäisen kerran. On myös mahdollista, ettei kirjautumislokeista löydy mitään poikkeavaa, vaikka olisi tiedossa, että käyttäjä on syöttänyt tunnuksensa tietojenkalastelulinkkiin. Hyökkääjien osaamistaso vaihtelee merkittävästi, ja on mahdollista, ettei tiliä ehditty väärinkäyttää, jos reagointi oli nopeaa. Tyypillisesti toiminta on kuitenkin jo nykyään pääasiassa vahvasti automatisoitua, jolloin reagointiaikaa ei ole.

B) Audit-lokien analysointi

Microsoft 365:n audit-lokeista nähdään tietoja, jotka auttavat muun muassa selvittämään, millaista tietoa on vuotanut organisaation ulkopuolelle, ja mitä kaikkea kaapattu käyttäjätili on ehtinyt tehdä ennen tilin turvaamista. Samaten voidaan tunnistaa muita käyttäjätilejä, joiden toimet ovat tavallisesta poikkeavia ja siten epäilyttäviä. Jos esimerkiksi kaapatun käyttäjätilin sähköpostilaatikosta löytyi automaattinen edelleenohjaussääntö, kannattaa audit-lokeista hakea kaikki lähiaikoina luodut edelleenohjaukset, joiden perusteella voidaan tehdä johtopäätöksiä kaapattujen käyttäjien lukumäärästä.

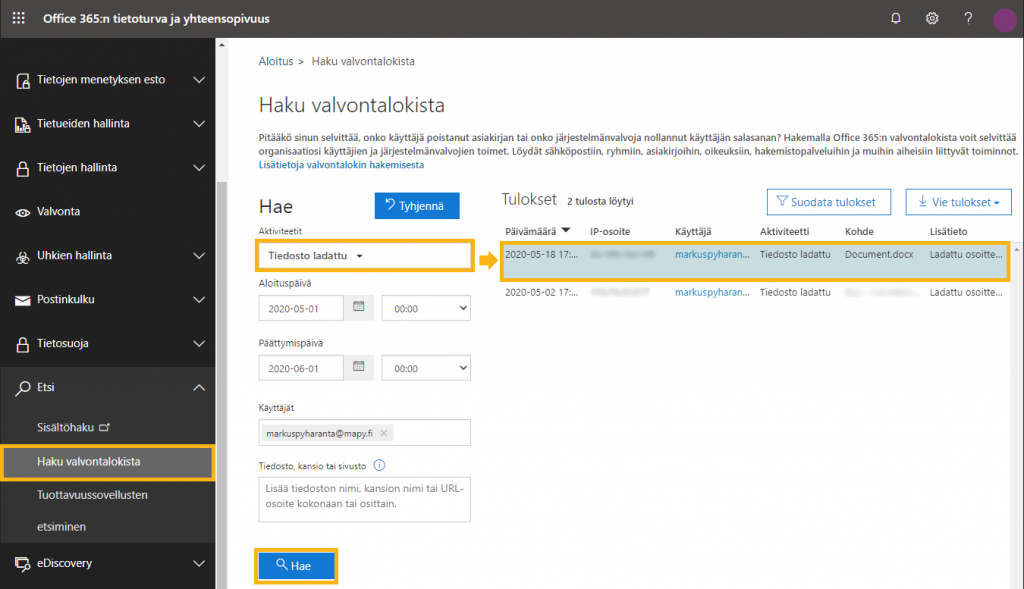

Audit-lokeja voidaan tarkastella Office 365 tietoturva- ja yhteensopivuus-hallintakeskuksesta.

- Audit-loki: https://protection.office.com > Etsi > Haku valvontalokista

Audit-lokeja suodatetaan aktiviteetin, ajankohdan, käyttäjien ja tiedosto-/kansionimien perusteella. Voidaan esimerkiksi määritellä, että halutaan nähdä kaikki aktiviteetit tiedoston lataamisesta tiettynä ajankohtana tietyn käyttäjän toimesta. Jos tiedetään, että kaapattu käyttäjätili on ladannut tiettyjä tiedostoja kaappauksen ajankohtana, on syytä tutkia tarkemmin kyseisten tiedostojen sisältöä ja arvioida tietovuodon riskit sekä mahdollisesti tarvittavat lisätoimenpiteet.

C) Sähköpostilokien analysointi

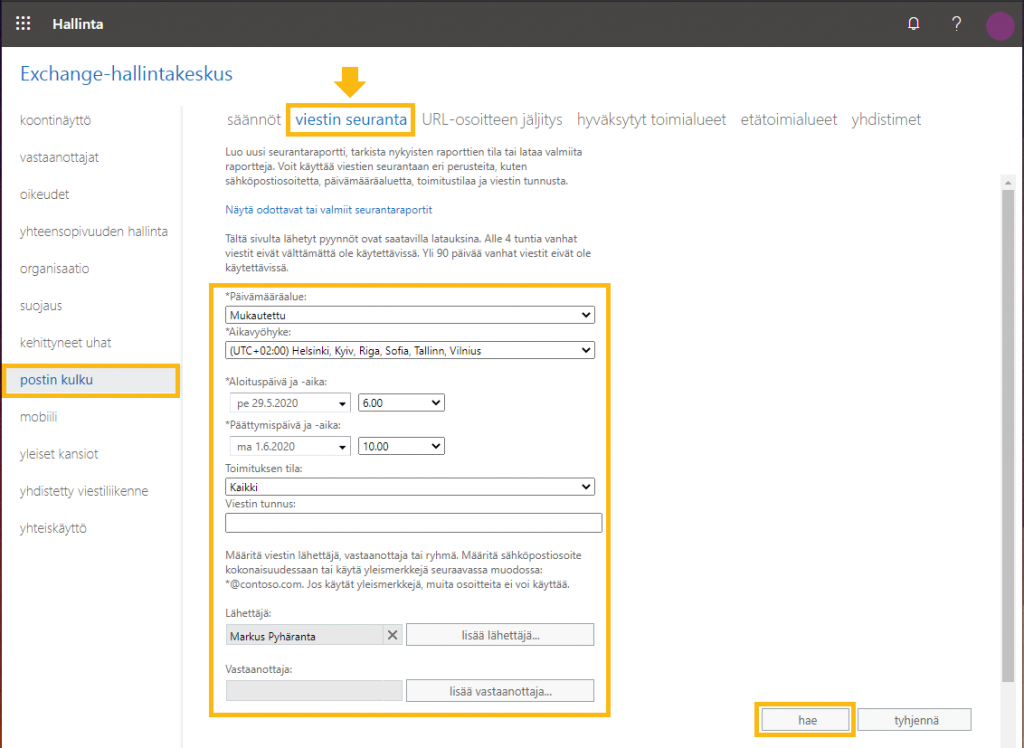

Exchange Online -hallintakeskuksesta voidaan tarkastella sähköpostin kulkua ja päätellä, keille vastaanottajille kaapattu käyttäjätili on lähettänyt sähköpostia. Sähköpostilokia voidaan rajata ajankohdan, viestin toimituksen tilan, sekä lähettäjän ja vastaanottajan osalta.

- Viestin seuranta: https://outlook.office365.com/ecp/ > Postin kulku > Viestin seuranta

Sähköpostilokit auttavat myös selvittämään, mitä viestejä käyttäjän sähköpostilaatikkoon on voinut jäädä saapumatta kaappajien luomien kuljetussääntöjen vuoksi. Tarvittaessa viestit voidaan pyytää lähettäjältä uudelleen.

Kaikkien näiden kuvattujen lokitietojen kerääminen on oleellista kokonaiskuvan muodostamiseksi. Tyypillisesti niistä tehdyt havainnot johtavat uusiin turvaaviin toimenpiteisiin ja tarvittaessa rikosilmoitukseen.

Käsittelen artikkelin seuraavassa osassa vastaavien uhkien ennaltaehkäisyä ja kehitystyötä, eli miten estetään vastaavan tapahtuminen jatkossa ja minimoidaan vahingot niin tapahtuessa. Tämän artikkelin osassa 4) kerätyt tiedot vaikuttavat paljolti siihen, miten tietoturvaa aletaan kehittämään.